Solo i paranoici sopravvivono (e fanno i backup)

Prevedere l’imprevedibile

Nel 1998 Andrew Grove, uno dei fondatori, nonché uno dei principali artefici del successo mondiale di Intel, diede alle stampe il suo libro dal titolo “Solo i paranoici sopravvivono”, in cui raccontava come, nel corso degli anni, fosse riuscito a guidare l’azienda attraverso diversi Strategic Inflection Points (SIP) ovvero momenti potenzialmente dirompenti, in cui è necessario prevedere l’imprevedibile ed essere pronti ad affrontarlo. In altre parole come una “sana paranoia” può garantire la sopravvivenza di un’azienda.

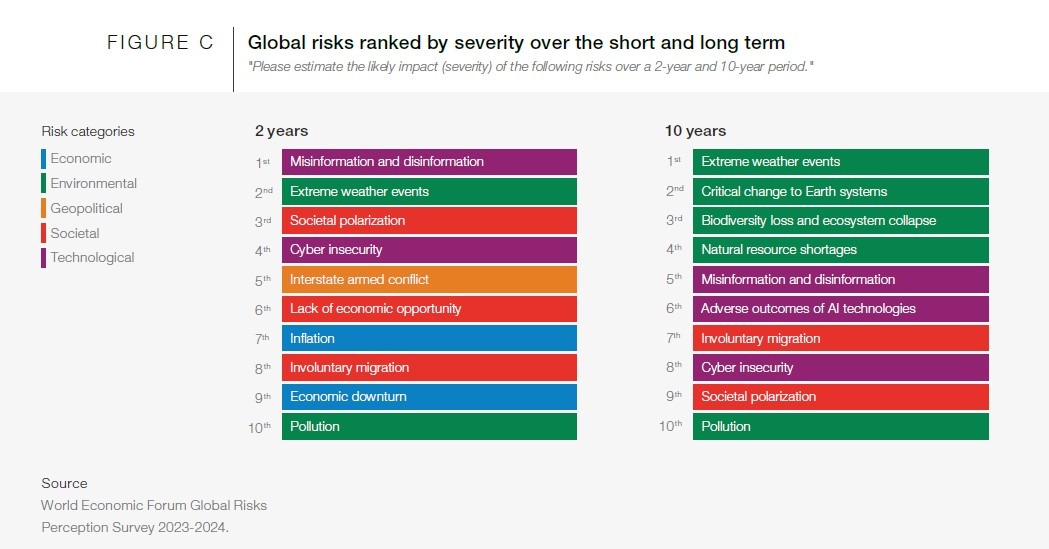

La lezione è oggi ancora estremamente attuale: viviamo un periodo storico in cui i cambiamenti sono all’ordine del giorno, dettati tanto dall’evoluzione tecnologica quanto da eventi sociali, ambientali, politici i cui esiti non sono sempre facili da presagire.

Il valore dei dati

Per contro le aziende hanno bisogno di pianificare, definire strategie e azioni che garantiscano non solo la sopravvivenza, ma la crescita e per farlo devono ricorrere ai dati, la cui analisi diventa sempre più complessa con l’aumento delle variabili esogene che possono impattare sui modelli predittivi.

Ecco quindi il valore di tutti gli strumenti che permettono analisi sempre più accurate, quali gli algoritmi di calcolo sempre più complessi o i sistemi di intelligenza artificiale, ma ancor più ecco che i dati diventano sempre più preziosi ed è necessario proteggerne l’integrità e l’accesso.

I sistemi di Backup

Che il Backup sia un pilastro della sicurezza informatica è noto, altrettanto noto è che la strategia di backup più utilizzata nel tempo nasce proprio da quella “sana paranoia” di cui parlava Grove, ossia devono esserci almeno 3 copie dei dati su 2 supporti diversi e di cui almeno 1 copia in un luogo diverso dall’azienda.

Poiché la prudenza non è mai troppa e soprattutto vista la crescita importante degli attacchi informatici alle aziende (di cui abbiamo parlato qui) oggi questa strategia è stata perfezionata: 3 copie, su 2 supporti diversi di cui 1 off-site e 1 come backup immutabile o air-gapped.

La sicurezza del Backup

Le copie dei dati che vengono fatte coi backup servono sostanzialmente a ripristinare più velocemente l’operatività aziendale dopo che il sistema è stato oggetto di un evento, che ne ha compromesso l’inviolabilità, causando cancellazioni o perdite di dati. Il Backup permette di ritornare ad un determinato momento nella storia dell’azienda e da lì ripartire.

Ovviamente è fondamentale che questa “fotografia” della situazione non sia a sua volta oggetto di un attacco o non si sia in qualche modo deteriorata nella sua conservazione.

Il backup immutabile

Le modalità oggi disponibili per avere una ragionevole certezza sull’integrità del backup sono due:

- air-gapping, che consiste nell’isolare dalla rete aziendale il server o i supporti di storage in cui sono stati archiviati i dati di backup. In questo modo, eventuali danni alla rete non potranno estendersi anche al backup

- backup immutabili, che prevedono un ulteriore livello di sicurezza in quanto i dati non solo sono conservati esternamente alla rete aziendale, ma sono protetti da una sorta di “combinazione a tempo” per cui nessuno, nemmeno chi ha le credenziali di amministratore di sistema, può modificarli, cancellarli, crittografarli per un periodo di tempo determinato.

I dati sono così coperti nel modo più completo in modalità WORM (Write Once, Read Many), possono quindi essere letti anche molte volte, ma nessuno può modificarli, in nessuna circostanza

Sicurezza al 100%?

No, non esiste nulla che garantisca la protezione assoluta dei dati, perché, ad esempio, il luogo in cui sono conservati i backup immutabili potrebbe essere soggetto a fenomeni esterni atmosferici imprevedibili e quindi i supporti essere danneggiati. Serve quindi anche un monitoraggio costante delle condizioni in cui si trovano i supporti di backup, soprattutto quando si conservano dati strategici o sulla cui conservazione esistono specifiche indicazioni di legge.